・2008/06/07 里親になりそうです

・2008/06/15 やってきた

・2008/06/16 写真と動画

・2008/07/18 もみちゅぱ

・2008/07/20 もみちゅぱ動画

・2010/06/09 猫を飼ってる人には判ること

・2011/04/30 もみもみちゅぱちゅぱ

・2011/05/01 むにゅーん

☆エイプリルフール

・2005/04/01

・2004/04/01

・2003/04/01

☆サーバ設定

・2004/12/14(1) ハード・ソフト一覧

・2004/12/14(2) OS Install

・2004/12/15(1) /etcの下

・2004/12/15(2) 各portの設定

・2004/12/17(1) RAIDディスク監視

・2004/12/17(2) IDEディスク監視

・2004/12/17(3) HotSaNIC

・2008/05/31 メンテナンスのお知らせ文テンプレ

・2008/06/01 ECCエラーなHDD入れ替え

・2008/12/30 HDD入れ替え

・2009/06/06 電源が壊れたときの作業ログ

・2011/05/29 tDiaryを3.0系統に入れ替えたときのパッチ

☆Xperia acroHD・Android

・2012/12/22 root取り~Titaniumまで

・2013/01/06 アプリ整理・Link2SD

・2013/01/21 旧端末→新端末アプリ移動

・2013/02/09 旧端末分解・アプリ整理

☆写真

・2002/12/31 冬コミ ブリジットコス

・2004/02/16 Babyロリ服

・2011/03/09 リーマンコス(笑)

・2011/07/19 BABYロリ服・浴衣

・2011/08/13 夏コミ2日目。薄桜鬼千鶴・BABYロリ服

・2011/08/14 夏コミ3日目。リリカルなのは制服・薄桜鬼千鶴

☆その他

・2004/08/08 tDiary改造メモ

・2003/02/18 キャッチセールスの断り方

・2010/08/12 リネ2 FFC応募作品

・2011/07/12 リネ2とTERAとの比較記事

2016-03-23 (Wed)

★複合機を装ったウイルスメールが来た

コニカミノルタ公式の注意喚起に似ているんですが、どうも新種なのか、動作が違う模様です。

ホントに複合機が乗っ取られたとかだったらどうしよう…

ちょい興味本位で解析してみましたが、最近よく見かけるダウンローダ型みたいです。以下の情報中、ドメイン名は example.com に変更しています。ヘッダの順番は入れ替えています。

Return-Path: <copier@mydomain.example.com>

From: <copier@mydomain.example.com>

To: <info@mydomain.example.com>

注意喚起にあるものと差出人が違います。info とかメールアドレス拒否れないから、こういうところに送るとかウザい…

Received-SPF: Fail (SPF fail - not authorized) identity=mailfrom; client-ip=123.456.78.90; helo=xxxxxxxxxxxxxxx; envelope-from=copier@mydomain.example.com; receiver=info@mydomain.example.com

もちろんSPF的にはアウトなので、これを拒否することは可能のようです。なお送信元の国はルーマニア(.ro) でした。

X-Virus-Status: Clean

X-Virus-Scanned: clamav-milter 0.98.7 at mail.mydomain.com

ClamAVでは検出出来ない模様。

Subject: Message from KMBT_C224

注意喚起にもあるとおりのSubjectです。

Date: Tue, 22 Mar 2016 20:05:08 +0300

+0300です。ルーマニアはUTC+2(DST UTC+3)なので、ルーマニアで中継されてると考えられます。

Message-ID: <12345678901234567890.copier@mydomain.example.com>

自ドメインのMessage IDがついているので、送信元では付加されなかった模様。

X-Mailer: KONICA MINOLTA bizhub C224Content-Type: multipart/mixed; boundary="KONICA_MINOLTA_Internet_Fax_Boundary"

他に特徴的なヘッダはこれくらいでしょうか。

なお、C224 というのは実在する機器ですが、現行機種ではないようです。C224e が現行機種ですね。

添付ファイルは、注意喚起では doc 形式でしたが、ここが決定的に違います。私のところに添付されていたのは SKMBT_C96481894199133.zip という zip ファイル。

中身は EQM4830337106.js という JavaScript ファイルでした。js ファイルはデフォルトで Microsoft Windows Based Script Host に関連付けされていますので、ダブルクリックすると危険と思われます。(私は拡張子を txt に変更しました)

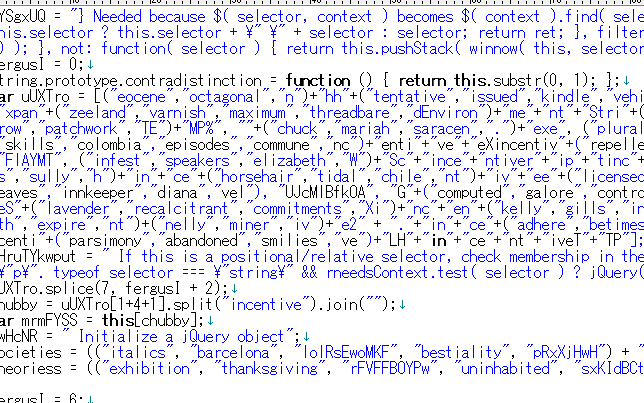

JavaScriptの中身は難読化されています。最近いくつか同様の JavaScript/zip の添付ファイルを受け取るのですが、同様の難読化をされていて、パターンマッチでウイルスチェックするのは難しいのかしら…?

今のところ確認できたものには function undeveloped(poseidon, economic) { という記載がありましたが、今後も同じかどうか不明です。

解析中…

Windows対象のダウンローダだった模様です。最近この手のダウンローダがよくやってきます(泣) 別のSubjectでも同種のものが来ています。

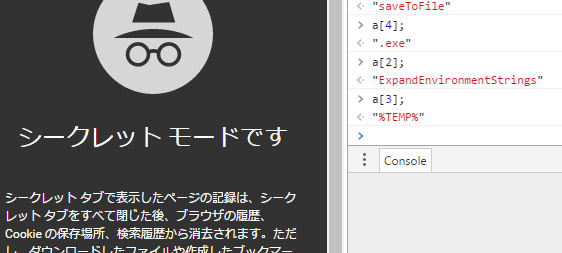

動作としては、ActiveXObjectを生成、とあるURL(function undevelopedの第一引数)をopen。ADODB.Stream を用いて引っ張ってきて、saveToFile を行う。セーブ先は ExpandEnvironmentStrings("%TEMP%") にファイル名(undevelopedの第2引数) をつなげたもの。

その後、実行、というものでした。

URLはインドのものでした。

JavaScriptの大半は無駄な文字。文字列に代入だけじゃなく、配列に対して splice みたいな無駄な文 (spliceした結果をどこにも代入せず捨てている) などもあり、解析をやりにくくしている模様。

ただ、生成ツールのできが悪いのか(笑)、スクリプトキディが生成ツールに入力するであろURLの文字列は、分散されておらず、undeveloped の第一引数のみの情報で URL を生成することができました。

一方 ActiveXObject 等の文字列は分散され、文字列や配列の計算で生成するようになっていました。

実際のURLのほうは法に触れるので、ダウンロード仕掛けてません。解析ここまで。

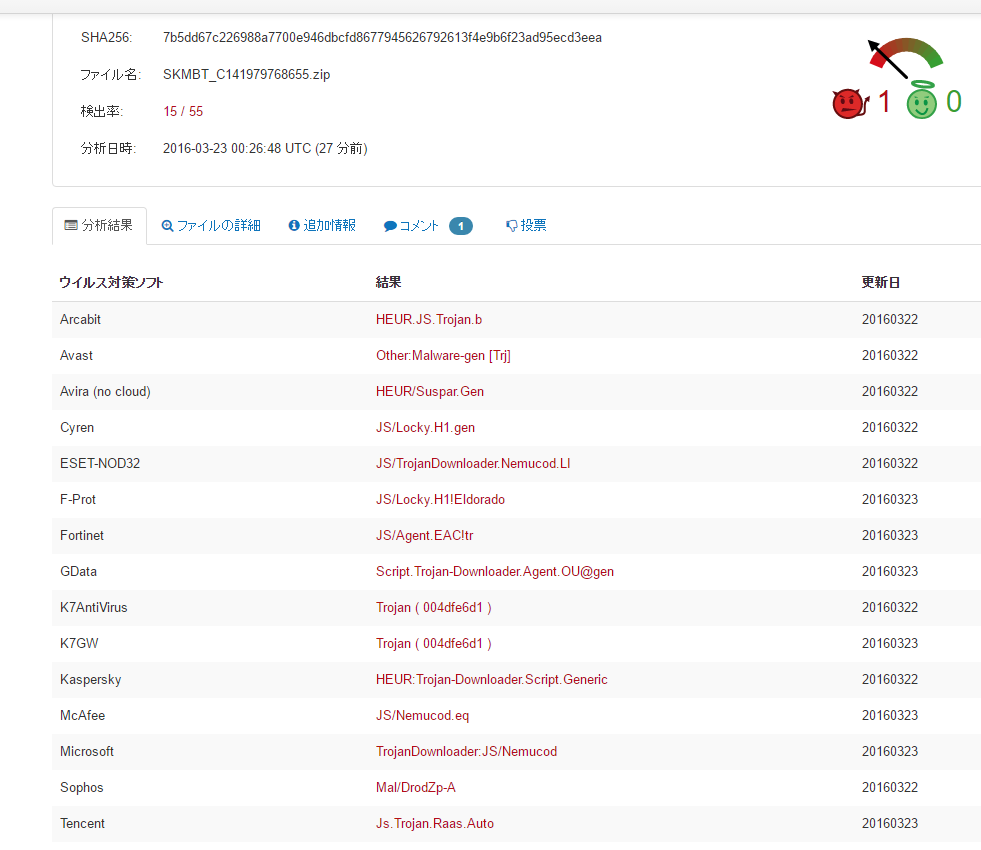

VirusTotalの結果、zipファイルウイルスあり

いっぽう、ダウンロード先のほうは、Kaspersky だけしかまだ対応してないようです。